A typology of cyberbullying in youths

Andrés Marín-Cortés* y Joaquín Linne**

*Magister en Psicología por la Universidad de San Buenaventura. Doctorando de la Universidad de Buenos Aires. Universidad de San Buenaventura. Temas de especialización: psicología y usos de tecnologías digitales. Carrera 56C

N° 51-110, Medellín, Colombia.

**Doctor en Ciencias Sociales por la Universidad de Buenos Aires. Instituto Germani, Universidad de Buenos Aires. Temas de especialización: jóvenes y tecnologías digitales. Presidente José Evaristo Uriburu 950 6º, Buenos Aires, Argentina.

Este artículo forma parte de la tesis doctoral sobre ciberacoso en jóvenes realizada por el primer autor en el Doctorado en Ciencias Sociales de la Universidad de Buenos Aires. El segundo autor es el director de la tesis. La primera versión del artículo fue escrita por el primer autor; versiones posteriores fueron elaboradas de manera conjunta.

Resumen: Este artículo tiene como objetivo describir y analizar los tipos de ciberacoso en jóvenes adultos. Para esto, se llevó a cabo una investigación cualitativa en la que se realizaron entrevistas abiertas y no estructuradas a 25 jóvenes adultos de Medellín, Colombia. Entre los resultados, se presenta una clasificación según seis tipos de ciberacoso: sonsacamiento de datos, difamación online, suplantación de identidad digital, ciberhostigamiento, sextorsión y pornovenganza. A la vez, se indaga sobre las motivaciones de los agresores y los efectos del ciberacoso en las víctimas.

Palabras clave: ciberacoso, tecnologías digitales, jóvenes ciberagresores, cibervíctimas.

Abstract: This article aims to describe and analyze the types of cyberbullying in young adults. For this, a qualitative research was carried out in which open and unstructured interviews were conducted with 25 young adults from Medellín, Colombia. One of the results is a classification of cyberbullying into six types: information theft, online defamation, digital impersonation, cyber harassment, sextortion and revenge porn. At the same time, the article explores the motivations of aggressors and the effects of cyberbullying on victims.

Keywords: cyberbullying, digital technologies, young cyber aggressors, cyber victims.

Durante el primer semestre de 2019, en Colombia se denunciaron 538 situaciones de ciberacoso a través del portal teprotejo.org, que cuenta con apoyo de la Policía Nacional. Este fenómeno atañe fundamentalmente a niños y adolescentes1 y figura entre las principales problemáticas vinculadas con el uso de las tecnologías de información y comunicación (TIC) (Te Protejo, 2019). Es tal la preocupación sobre el tema, que incluso Facebook e Instagram han desarrollado tecnologías con inteligencia artificial para detectar y bloquear el ciberacoso.

Resulta importante diferenciar el ciberacoso del acoso “tradicional”, que suele ocurrir en ámbitos copresenciales como la escuela, la universidad, el barrio, la familia o el trabajo. Aunque en ambos se pretende dañar a otro, el ciberacoso se refiere a ciertas agresiones mediadas por las TIC (Hazelwood y Koon-Magnin, 2013; Van Laer, 2014). No se emplea aquí el término cyberbullying porque suele circunscribirse a ámbitos escolares y, por ende, se observa entre niños y adolescentes. En cambio, el ciberacoso es un concepto más amplio, cuyo uso se extiende a otros espacios y tipos de relación, por lo general, entre jóvenes. También se diferencia de las eventuales agresiones entre conocidos y desconocidos, como un insulto esporádico en una red social, en un foro o en WhatsApp. El ciberacoso consiste en agresiones digitales repetidas y sistemáticas dirigidas a alguien a quien se busca dañar intencionadamente (Marín-Cortés, 2020; Jenaro, Flórez y Frías, 2018; Ortega y González, 2016; Lucas-Molina, Pérez-Albéniz y Giménez-Dasí, 2016; Hazelwood y Koon-Magnin, 2013).

Ante la rápida masificación de las TIC durante la última década y su uso intensivo por parte de la mayoría de los y las jóvenes, el ciberacoso se volvió una problemática acuciante y un tema de agenda pública (Mintic, 2020). Si entendemos las interacciones digitales en función de los campos de actividad en los que ocurren, y no como simples versiones online de lo que sucede en las relaciones copresenciales, podremos tener una aproximación más precisa al fenómeno. El ciberacoso ocurre por medio de mensajería instantánea, sitios web, mails, foros, aplicaciones o plataformas de redes sociales. Puede manifestarse de múltiples formas: creando perfiles en redes sociales para hostigar a otro, utilizando aplicaciones de chat para perturbar a alguien, obteniendo y compartiendo información privada, creando páginas web o cuentas de redes sociales en las que se denigre, se difame o se suplante la identidad de alguien (Hazelwood y Koon-Magnin, 2013; Rincón y Ávila, 2014; Thorvaldsen et al., 2016).

A diferencia de la mayoría del estado del arte, centrado en el ciberacoso en adolescentes, esta investigación se enfoca en jóvenes de 18 a 28 años, que es como el Estado Colombiano define etariamente a la juventud adulta (Ley 1885, 2018). En este contexto, se presentan los resultados a partir de entrevistas realizadas con jóvenes de Medellín y se propone una tipología de ciberacoso.

Estado del arte

Manuel Area Moreira, José Borrás y Belén San Nicolás (2015) sostienen que las TIC configuran un sistema vital para los jóvenes y estar excluidos de él se asemeja a estar fuera del mundo. Por su parte, Steinar Thorvaldsen et al. (2016) señalan que las comunicaciones tecnológicas poseen un impacto en la salud de los jóvenes. Eva Illouz (2012) plantea que las transformaciones socioculturales propias de la modernidad tardía difuminan las fronteras entre lo público y lo privado. A la vez, se han debilitado las instituciones familiares y se ha fortalecido la autonomía de los individuos para buscar relaciones sexoafectivas. En este contexto, surge la cultura de la autoexpresión, en la que los jóvenes se sienten empujados a publicar performances de intimidad en plataformas de redes sociales para no quedar fuera de la conversación con sus grupos de pares (Linne y Angilletta, 2016).

El fenómeno de la hipercomunicación facilita distintas prácticas como el ciberacoso. De acuerdo con Alberto Rincón y William Ávila (2014), este puede desplegarse de distintos modos: 1) mensajes recibidos con el teléfono; 2) fotos o videos usados para amenazar a la víctima; 3) acoso vía llamadas; 4) mails denigratorios o con amenazas; 5) exclusión de un participante de un grupo de chat; 6) acoso por medio de mensajería instantánea; 7) páginas web creadas o utilizadas con el fin de difamar, compartiendo información personal, real o falsa.

En cuanto a las diferencias respecto del acoso tradicional, Rosario Ortega, Rosario del Rey y José Casas (2013), así como Alejandra Lanzillotti y Guido Korman (2020), advierten que el ciberacoso presenta tres rasgos distintivos: dadas las características ubicuas, abiertas y tanto asincrónicas como sincrónicas de las TIC, las agresiones pueden ocurrir en cualquier momento y lugar, lo que dificulta evitarlas; las publicaciones o difusiones hostiles pueden ser vistas o leídas sin límite por un gran número de personas, lo que acrecienta el daño potencial de la víctima; debido a la anonimidad que permiten las TIC, los agresores cuentan con altas posibilidades de quedar impunes.

Respecto al ciberacoso en niños y adolescentes, cuando es realizado entre pares suele denominarse cyberbullying. Otro tipo de ciberacoso es el grooming, que consiste en que un adulto busca crear amistad, intimidad y conexión emocional con un niño o adolescente con el fin de obtener información, imágenes íntimas y favores sexuales (Orosco y Pomasunco, 2020). Lanzillotti y Korman (2020), Maite Garaigordobil, Juan Mollo-Torrico y Enara Larrain (2019), así como Stephanie Chan (2012), alertan sobre dos formas de ciberacoso prácticadas por adolescentes: robo de contraseñas y el happy slapping, que se refiere a grabar y difundir mediante WhatsApp o redes sociales una agresión física para burlar y humillar a la víctima.

Recientes desarrollos técnicos han incrementado el alcance de diversas tecnologías de vigilancia e intrusión, proveyendo nuevas herramientas para el acosador potencial. Distintas investigaciones (Begotti y Maran, 2019; Rincón y Ávila, 2014) advierten sobre el aumento de casos de ciberacoso y plantean que en la adolescencia la disponibilidad plena de teléfonos móviles y computadoras con Internet eleva el riesgo de sufrir ciberagresiones. Otros factores de riesgo son los conflictos familiares, contar con pocas habilidades tecnológicas, ser usuario intensivo de videojuegos en línea y haber sufrido bullying tradicional (Marín-Cortés, Hoyos y Sierra, 2019). Por su parte, Chien-Chuan Wang et al. (2019) y Kayla Hendricks, Pitso Tsibolane y Jean-Paul van Belle (2020) plantean que quienes pertenecen al colectivo lgbtqia+ tienen mayor riesgo de sufrir acoso y ciberacoso que quienes tienen una identidad sexogenérica heteronormativa. De hecho, señalan que la mayoría de gays, lesbianas, trans y personas no binarias ha sufrido algún tipo de ciberacoso.

En cuanto a los ciberacosadores, L. Rowell Huesmann (2007) indica que quienes se han criado en ambientes violentos y los usuarios intensivos de las TIC resultan más proclives a involucrarse en experiencias de ciberacoso (Festl y Quandt, 2016; You y Ah Lim, 2016).

Luis Lucio, Teresa Prieto y José Carrillo (2018), así como Yehuda Peled (2019), indican que los principales medios de ciberagresión son Facebook, Instagram y WhatsApp.

Respecto al género, Garaigordobil, Mollo-Torrico y Larrain (2019) observan que la mayoría de los casos implican a varones, mientras que Isabel Tajahuerce, Franco Yanna y Javier Juárez (2018) sostienen que gran parte de las situaciones consisten en varones chantajeando a mujeres. De acuerdo con Mercedes Durán y Roberto Martínez-Pecino (2015), alrededor de la mitad de las mujeres fueron acosadas a través del teléfono móvil. En esta línea, José Domínguez e Iago Portela (2020) afirman que por teléfono es predominante el ciberacoso masculino, mientras que mediante redes sociales también existen numerosas agresoras mujeres.

Ersilia Menesini, Annalaura Nocentini y Pamela Calussi (2011) establecen una escala de ciberacoso: de las acciones menos severas, desde llamadas telefónicas o mensajes que pueden incluir insultos o bromas pesadas, hasta acciones más severas, como publicar información o imágenes sensibles de la víctima. En relación con la impunidad, dada la forma en que se difunden los contenidos mediante Internet, una gran parte de las víctimas nunca conoce la identidad de sus agresores ni logra evitar que el material expuesto sea reproducido digitalmente, incluso meses o años después del ciberacoso (Flach y Deslandes, 2017).

El estado del arte evidencia que el ciberacoso genera múltiples consecuencias en las víctimas: inseguridad, tristeza, baja autoestima, miedo, estrés, insomnio, bajo nivel académico, abandono escolar, depresión, aislamiento e ideas suicidas (Tudela y Barrón, 2017; Van Laer, 2014). Tatiana Begotti y Daniela Maran (2019), así como Aileen Fullchange y Michael Furlong (2016), aclaran que las consecuencias tienden a variar según la gravedad del caso, así como de acuerdo con la victimización y la contención que experimenta la persona acosada. Ascención Palomares Ruiz et al. (2018), al igual que Sergio Tudela y Ana Barrón (2017), observan que resulta clave el apoyo social ofrecido por la familia, la escuela, los profesionales de la salud y los grupos de pares para minimizar las consecuencias negativas y el riesgo de depresión e ideas suicidas.

Marisol Rodríguez y Juan Rivadulla-López (2018) señalan que el ciberacoso puede interactuar sinérgicamente con el acoso tradicional y afectar de manera negativa el desarrollo identitario. Los cibervictimizados reportan que las agresiones suelen relacionarse con rumores. A la vez, refieren que sus estrategias de afrontamiento se centran en tratar de ignorar la situación, en lugar de involucrarse directamente en ella (Charmaraman et al., 2018). Por otra parte, Lauren Zezulka y Kathryn Seigfried-Spellar (2016) observan que una gran parte de los agresores y las víctimas suele tener baja autoestima.

En América Latina, las investigaciones sobre ciberacoso en jóvenes mayores de edad representan un área de relativa vacancia. En efecto, la mayoría de las publicaciones entre 2011 y 2018 se centran en adolescentes (Delgado y Escortell, 2018; Herrera, Romera y Ortega-Ruiz, 2017). No obstante, también es un fenómeno significativo entre jóvenes adultos, quienes tienden a coincidir con los adolescentes en el uso intensivo de estas tecnologías (Calderón, 2019). De las contadas investigaciones sobre jóvenes adultos, Fabiola Peña, José Rojas-Solís y Paola García-Sánchez (2018) advierten que el 30% de las conductas de ciberacoso se relacionan con el monitoreo o el control de la pareja o ex pareja. En este marco, el objetivo del presente artículo es describir y analizar los tipos de ciberacoso en jóvenes adultos.

Método

Esta investigación cualitativa posee una muestra conformada por 25 jóvenes adultos de Medellín:2 21 mujeres y cuatro varones. Todos tienen entre 18 y 28 años de edad, pertenecen a sectores medios y cuentan con estudios universitarios en curso o completos. El muestreo fue intencional y por bola de nieve. Para seleccionar a los participantes se realizó una entrevista para identificar su rol (víctimas o agresores) y constatar que hubiera habido ciberacoso. Se entrevistó a 20 víctimas y cinco agresores. Si bien muchos pueden ocupar ambos roles, se parte de la autopercepción de los entrevistados respecto a las categorías sociales con las que se identifican, en correspondencia con sus relatos durante las entrevistas.

La técnica de generación de datos fue la entrevista individual, abierta y no estructurada. Este tipo de entrevista parte de un tema de interés, sin establecer preguntas estandarizadas para todos los participantes. En lugar de esto, se trata de un diálogo entre el investigador y el participante acerca de un tema predefinido (Schettini y Cortazzo, 2016). Las entrevistas promediaron los 50 minutos de duración y se realizaron a través de una aplicación de videochat con certificación ssl.3 La guía de entrevista indagó los antecedentes interpersonales e institucionales de la situación de ciberacoso: si víctimas y agresores se conocían antes, en qué contexto y qué tipo de relación tenían. También abordó la experiencia de ciberacoso: tipos, contenidos y motivaciones de las agresiones.

El proceso de convocatoria se realizó en las cuentas de Facebook del primer autor del artículo, de facultades de psicología y de grupos de investigación en ciencias sociales pertenecientes a universidades de Medellín. En las cuentas se publicaron textos, imágenes y videos que exponían la problemática, las características sociodemográficas de la muestra, y se invitaba a participar de la investigación. Una vez establecido el primer contacto, se informaba sobre los objetivos, la metodología y las consideraciones éticas del estudio.

Los interesados que no cumplieron con las características de la muestra no fueron incluidos en el grupo final. Quienes sí lo hicieron firmaron un consentimiento informado. A cada participante se le asignó un código para identificarlo durante la fase de análisis de datos, que incluye tematización, codificación y categorización (Strauss y Corbin, 2002). Como producto de este proceso, se construyeron las categorías de tipos, contenidos y motivaciones del ciberacoso.

Por cuestiones éticas de resguardo de la información, no se mencionan los nombres ni los datos personales de los participantes. El marco legal del estudio es la Ley colombiana 1090 (2006), por la cual se regula la investigación con seres humanos en psicología. Además, el estudio se llevó a cabo bajo los principios éticos de no maleficencia, responsabilidad, integridad, justicia y respeto establecidos por la American Psychological Association (APA, 2010).

Resultados

El ciberacoso desde las víctimas

En el trabajo de campo se advierte que las víctimas interpretan las primeras agresiones digitales como eventos aislados sin demasiada importancia. En particular, cuando se trata de la recepción de mensajes desagradables. Aunque estos producen inquietud y malestar, al principio no generan preocupación, indignación o temor, razón por la cual las acciones más recurrentes son ignorar y eliminar los mensajes o bloquear las cuentas desde las cuales fueron enviados.

Me enviaron un correo con una captura de pantalla con mi foto de perfil de Facebook y al lado había ventanas abiertas con páginas porno. En ese momento sólo eliminé los mensajes, no pensé que iba a continuar y ser más grave (24 años, agredida).

Una vez llegué a mi casa y me había enviado una canción; la escuché y lo dejé en visto. Después me invitaba a salir. No lo rechazaba directamente porque no quería ser grosera. Me decía que le diera una oportunidad y así estuvo varios meses. No le respondía. Hasta que una vez me escribió pidiéndome una foto desnuda (27 años, agredida).

Cuando las jóvenes se percatan de que no son agresiones aisladas, sino un conjunto de acciones repetidas, procuran tomar medidas de autocuidado utilizando los recursos que ofrecen las redes sociales: pidiendo a sus contactos que denuncien las cuentas falsas, modificando la configuración de privacidad, eliminando los contactos que no conocen personalmente, filtrando las nuevas solicitudes de amistad en Facebook o seguidores en Instagram, o denunciando el perfil a los administradores de la red.

Robaron fotos mías de Instagram y las publicaron en una página web llamada “Los culitos más ricos del pueblo”. Les escribí a varios amigos y amigas para pedirles que me ayudaran a denunciar el perfil (22 años, agredida).

Me mandaban mensajes con insultos, “vos sos una gorda”, “qué lástima que tu hijo no se murió”. Ya no lo aguantaba, tuve que privatizar las fotos de Facebook, ser más selectiva con quienes aceptaba (23 años, agredida).

El tipo de ciberacoso vinculado con temas sexuales es de los más graves. Las variantes pueden ser: 1) sextorsión (extorsión sexual), que consiste en amenazar con publicar videos o fotos de la víctima desnuda o realizando actos sexuales; puede ser coaccionada para tener relaciones sexuales, enviar dinero o más imágenes eróticas (O’Malley y Holt, 2020; Patchin e Hinduja, 2018); 2) la pornovenganza, que consiste en publicar videos o fotos de índole sexual sin consentimiento de la víctima (Ehman y Gross, 2019; Flach y Deslandes, 2017; Walker y Sleath, 2017; Kamal y Newman, 2016); y 3) el porno no consentido o involuntario, que alude al registro o envío de material erótico o pornográfico sin el consentimiento de la víctima (DeKeseredy y Schwartz, 2016; Eaton et al., 2020).

Durante el trabajo de campo fueron relevados un caso de sextorsión y otro de pornovenganza. En el primero, un docente extorsionó a una ex estudiante de la que había sido pareja. Cuando ella empezó una nueva relación, él la amenazó con compartir los videos íntimos que habían grabado si ella no le enviaba más fotos o videos. En el segundo caso, una estudiante universitaria, que deseaba vengarse de una compañera que había empezado a salir con su ex novio, descubrió que ella trabajaba en un sitio web porno. Creó un perfil falso, grabó un show en vivo de ella haciendo sexcasting (emisión de contenido sexual propio a través de una webcam, que puede ser grabado y compartido) y lo difundió entre sus compañeros de la universidad.

En la mayoría de los casos, ante los ataques las jóvenes buscaron ayuda entre sus familiares, principalmente en sus padres y madres, quienes reaccionaron con preocupación, al tiempo que las hicieron responsables por la situación, acusándolas de ingenuas. La intervención familiar consistió en una “mediación parental restrictiva” (Yubero et al., 2018), que implicó limitarles el acceso a los dispositivos tecnológicos.

Creó un perfil idéntico al mío. Un día un muchacho me estaba esperando porque supuestamente llevábamos mucho tiempo coqueteando por chat y yo lo había citado a esa hora. Le dije a mi papá y me regañó (20 años, agredida).

Me amenazaba con que, si no le mandaba más fotos en ropa interior, iba a publicar mis fotos en páginas pornográficas. Cuando lo conté en mi casa, mi mamá se asustó mucho, me regañó y me dijo por qué hacía esas cosas. Me castigó quitándome el computador (23 años, agredida).

En los casos de ciberacoso que consisten en amenazas, las agredidas consideraron que su integridad física y psicológica estaba en riesgo, por lo que denunciaron la situación ante la policía. No obstante, las autoridades interpretaron los casos como asuntos de baja relevancia, dado que desestimaron la peligrosidad del hecho o, después de tomada la denuncia, las jóvenes no recibieron más noticias al respecto.

Fui a la policía con una amiga para poner la denuncia y se nos rieron en la cara. Ni nos tomaron la denuncia. Si no tenés marcas, sangre o alguna evidencia fuerte en el cuerpo, no lo registran (21 años, agredida).

Estuvimos en una estación de policía, tomaron la denuncia y después de eso no volvieron a hacer nada. Parece que no entienden o minimizan todo lo que ocurre en Internet, como si no existiesen crímenes o delitos allí (24 años, agredida).

Las participantes reportan que para las instituciones estos fenómenos no representan la gravedad que tienen. La falta de respuestas se evidencia en la mayoría de los casos. En definitiva, se vuelve cada vez más notorio que estas ciberagresiones producen daños que constituyen delitos, o al menos situaciones conflictivas que las instituciones deberían abordar.

El ciberacoso desde los agresores

A veces el ciberacoso incluye una etapa de cyberstalking, que consiste en el rastreo y monitoreo de la actividad digital de la víctima. Su finalidad es recolectar datos que luego sean utilizados para dañar u obtener beneficios. El stalkeo utiliza diversos canales: buscadores como Google, llamadas telefónicas, chats, cuentas de social media, correo electrónico o plataformas de video como YouTube. Es por esto que en muchos casos el agresor posee información sensible acerca de la víctima: quién es, a qué se dedica, dónde vive y quiénes son sus amistades.

Dado el registro que ofrecen las TIC, los ciberagresores perciben que sus posibilidades para dañar a otro estarán presentes siempre que lo deseen. De hecho, en la pornovenganza la mayoría planea utilizar las fotos o videos íntimos que tiene en su poder. En ocasiones, segmentan a quienes enviarán las imágenes, entre simples conocidos y con quienes las víctimas poseen un vínculo afectivo:

Yo tenía una lista. Me preguntaba: ¿será que le muestro los videos a los papás? No, porque la idea es que siga dando más información y se mantenga en ese mismo rollo. ¿Será que se lo muestro a los amigos? No, mejor se lo voy a mostrar primero a allegados, pero que no sean tan cercanos. Después, a gente de la empresa. Después a amigos más cercanos. Y, por último, a los papás (23 años, agresor).

Quiero dañarle la vida, mandar las fotos a lugares en las que ella trabaje. Es una grilla [puta], merece de todo. Lo he planeado bien. Quiero que quede como una grilla, que a todos sus conocidos y hasta a su mamá les dé vergüenza (23 años, agresora).

¿Por qué se genera este encarnizamiento? En ocasiones, por quebrar cierto código moral. En otros casos, el voyeurismo que promueve Internet facilita obsesionarse con otro que se considera traidor, o por envidia de que es más popular y, por ende, se lo considera más exitoso. Las motivaciones pueden vincularse con la competitividad estimulada por el capitalismo y las redes sociales, así como por la ciber-desinhibición (Urresti, Linne y Basile, 2015) que permiten estas tecnologías, dado que a través de mensajes anónimos y acciones con perfiles o cuentas falsas generan la creencia de que pueden quedar impunes.

Los ciberagresores expresan que una de las acciones más relevantes es obtener información sobre las vulnerabilidades de sus víctimas para asegurarse de que las hostilidades tendrán el efecto buscado. La mayoría de los temas sobre los que giran estas agresiones se relacionan con la apariencia física.

Ella tenía como un complejo porque era gordita y yo le escribía mensajes como “¿sabes que nunca vas a dejar de ser gorda?” Le dije cosas así durante mucho tiempo. Nunca supo quién le enviaba esos mensajes (24 años, agresor).

Ella se disfrazaba, se pintaba el pelo, se vestía como los frikis, era como otra persona. Yo le saqué pantallazo a todo eso y empecé a mandárselo a todos los de la universidad. Cuando ella se dio cuenta, puso el perfil privado (23 años, agresora).

Cuando no conocen bien a las víctimas, analizan sus redes sociales para obtener más información. En algunos casos, emplean los perfiles reales; en otros, construyen perfiles falsos. Si tratan únicamente de obtener información, consideran que no hace falta crear un perfil falso. Además, la víctima suele sentirse más confiada para aceptar la solicitud de amistad si el perfil del agresor posee múltiples amistades, contenidos y comentarios. En este punto, reconocen que agredir desde una cuenta falsa implica una serie de acciones que les toma tiempo. Por ejemplo, agregar amigos en común o seleccionar varias fotos de perfil, pues la intención es hacer parecer el perfil como real antes de enviar la solicitud de amistad a la víctima.

Me infiltraba dentro de las redes de él, dando likes y buscando temas de conversación, y me soltó mucha información. Lo que hacemos es analizar el perfil y en ese análisis tratamos de identificar sus carencias: si necesita atención o algo así y de esa forma extraemos información. Es así como trabajamos (24 años, agresor).

Creé un perfil falso y ella me aceptó. Saqué las fotos de Internet y empecé a seguir a amigas y todo, y cuando ya vi que no se veía muy falso, le mandé la solicitud y me aceptó (23 años, agresora).

A diferencia del phishing, que consiste en el intento de obtener datos mediante mails o mensajes en nombre de una institución o empresa en pos de cometer fraude (Nguyen, Rosoff y John, 2017), el sonsacamiento de datos se despliega como una relación interpersonal mediante chat o mensajes en redes sociales. Allí la creación de confianza es fundamental. Para que el otro sienta confianza, debe percibir que la relación es equitativa y que se trata de una potencial amistad o relación sexoafectiva. Para ello, los agresores fingen actitudes encaminadas a generar intimidad, como mostrarse vulnerables, compartir historias íntimas, buscar historias e intereses comunes para generar conexión emocional, así como elogiar y adular la inteligencia y la corporalidad del otro. Luego, le piden a la víctima que comparta algo personal o le sugieren practicar sexting (intercambio de imágenes o videos personales de contenido erótico o sexual mediante chat o videollamada) o sexcasting (Orosco y Pomasunco, 2020). Esa información después se utiliza para chantajearla.

[Refiriéndose a las víctimas.] Es la carencia de afecto y atención. Es la necesidad de sentirse bonitos. Les digo “eres un príncipe” y realmente estoy cagado de la risa. Ese tipo de personas son blancos fáciles (24 años, agresor).

A través de un conocido obtuve el video de mi ex masturbándose. Ahora estamos en plan de sacarle información más personal, sus miedos… Cosas muy íntimas. La idea es generarle mucha confianza, y luego que mi ex se entere de que tengo todo eso (23 años, agresor).

Los objetivos de los agresores, que a veces operan en grupo, suelen ser ofender, amenazar, hostigar o atormentar a alguien mediante el envío recurrente de mensajes de texto, mails o imágenes, o la manipulación de perfiles. Las motivaciones pueden estar relacionadas con juicios morales, con la idea de que el otro ha cometido una falta moral que debe ser castigada o vengada. En ocasiones esa falta moral se encuentra asociada con un determinado oficio; en otras, con la percepción de intromisión de un tercero en un vínculo sexoafectivo con acuerdo monógamo.

Lo agregué [a Facebook] con la intención de imponer mis ideales, era un cuestionamiento ético y moral porque él era torero. En todo lo que él publicaba, le comentaba “asesino”, “maricón”, “gonorrea”. Eran muchos insultos. Esto duró seis meses (21 años, agresor).

En esa época mi mejor amiga tenía un novio y era una melosería horrible entre ellos. Mi mejor amiga me decía “ellos tienen un cuento” [una relación sexoafectiva con otra persona]. Desde ahí me empezó a caer súper mal (23 años, agresora).

Otro motivo para ciberacosar nace de la dinámica de las relaciones románticas, en particular cuando el individuo se siente engañado, en general asociado con el incumplimiento de un acuerdo monógamo. Esto genera la percepción de que la relación se basa en mentiras y la otra persona es falsa. Las TIC juegan un papel fundamental en la construcción de esta nueva percepción sobre la relación, ya que son utilizadas para conocer “el verdadero yo” del otro mediante el monitoreo y el registro de sus conversaciones privadas.

Me di cuenta de que estaba coqueteando y hablando con otros. Empecé a sospechar porque sus comportamientos eran muy extraños. Se reía mucho. Le agarré el celular, vi las conversaciones y pensé: ¿en serio esta persona es así? Se suponía que pensaba mucho en la monogamia, que decía que total respeto (23 años, agresor).

El problema empezó cuando ella [la víctima] se metió con un chico con el que yo salía. Se tomaron una foto en Instagram y yo le dije a él: “Oíste, ¿vos conoces a esta vieja [mujer]?” Me respondió: “No, la acabo de conocer. Me apareció entre amigos sugeridos. Hemos salido a comer helado y a rumbiar”. Le respondí: “Muy bueno, a usted que le gustan las viejas así, todas porno y sexuales, esta te va a encantar” (23 años, agresora).

Como se muestra en ambos casos, una motivación central es el sentimiento de traición. Los agresores asocian la venganza con cierta reparación del daño ocasionado por quienes les fueron infieles. También la vinculan con la impunidad que generan las TIC, ante el vacío legal del ciberacoso y el imaginario del hacker anónimo que efectúa ataques sin ser descubierto. De este modo, ejecutan sus agresiones con la justificación de haber sido engañados en una relación de amistad o sexoafectiva.

Otro aspecto identificado en las narrativas de los agresores es la mera diversión. Los entrevistados reconocen que sus acciones pueden ser ofensivas o hirientes al tiempo que encuentran divertido generar confusión en sus víctimas. La claridad sobre los efectos negativos de su comportamiento no les impide disfrutarlo. Luego de largos periodos de ciberacosar, muchos expresan hastío.

Era muy divertido, pero no diría que era alegría. Era más como la satisfacción de saber hasta dónde iba a llegar. Es muy interesante el poder del anonimato, puedo decir lo que quiera y nadie puede hacer nada. Es poder absoluto (24 años, agresor).

Uno a veces se divierte y otras veces uno se cansa de lo mismo, se cansa de las personas (24 años, agresor).

Para entender el ciberacoso, es necesario relacionarlo con la manera en que están configuradas las tecnologías digitales. En primer lugar, la conectividad ubicua permite la interacción en cualquier momento, por lo que la víctima puede ser contactada siempre y el victimario puede agredir cuando lo desee. En segundo lugar, la anonimidad ofrece a los agresores la potencial impunidad de sus actos. En tercer lugar, la portabilidad permite que los mensajes puedan ser enviados y recibidos en todos los lugares en los que se porte un dispositivo. En cuarto lugar, la replicabilidad alude a la facilidad para difundir información: los contenidos pueden llegar a un público amplio de manera veloz. Por último, la registrabilidad: las fotos, videos y mensajes con los que se pretende hacer sentir mal a otro son muy difíciles de eliminar una vez que han sido publicados u obtenidos.

Tipos de ciberacoso

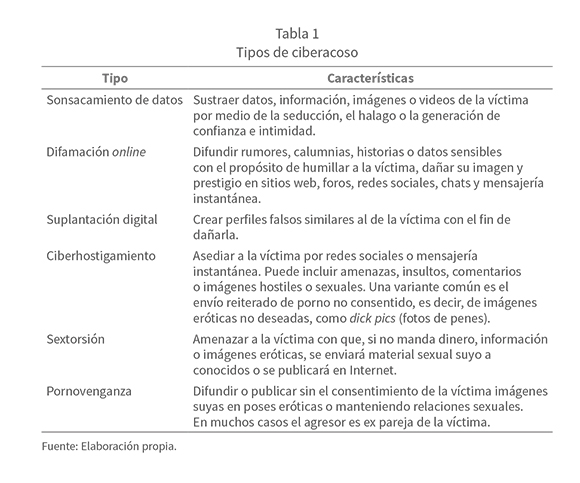

De acuerdo con la revisión del estado del arte, el trabajo de campo y el análisis, tanto desde la perspectiva de las víctimas como de los agresores, se presenta una tipología sobre los seis tipos de ciberacoso más comunes en jóvenes adultos. Estos pueden variar y combinarse en un mismo caso. La mayoría suele ser de considerable gravedad respecto a los daños psicosociales que generan en la víctima.

El primero es el sonsacamiento de datos (outing) (Bauman, 2015; Lanzillotti y Korman, 2020). Éste se refiere a obtener información, imágenes o videos proporcionados voluntariamente por la víctima a partir de la generación de intimidad, con la intención de dañarla o difamarla. Las estrategias del agresor son halagar, seducir o confesar aspectos íntimos —reales o inventados— para conseguir la identificación y la confianza de la víctima. Mayormente se desarrolla a través de sitios web y chats, redes sociales o mensajería instantánea. En la investigación se evidencia que el sonsacamiento de datos se orienta a recabar temores, experiencias negativas o vergonzantes.

En segundo lugar, la difamación online (online defamation) (Bauman, 2015) consiste en difundir rumores, calumnias, historias o datos sensibles de la víctima con el propósito de humillar, dañar su imagen y su prestigio. Los espacios de difusión suelen ser sitios web, foros, redes sociales, chats y mensajería instantánea. Esta información suele difundirse en formato de textos, imágenes o videos.

En tercer lugar, la suplantación de identidad digital (online impersonation) (Rincón y Ávila, 2014) alude a la creación de un perfil falso similar al de la víctima con el fin de asustarla, atormentarla o dañar su imagen. También puede implicar la creación de un perfil falso de un conocido de la víctima para extraerle información sensible. En ambos casos, la información con la que se cuenta puede utilizarse para amenazar o chantajear.

En cuarto lugar, el ciberhostigamiento (cyber harassment) (Bauman, 2015; Rincón y Ávila, 2014) es una de las formas más comunes de ciberacoso. Implica contactar de modo reiterado, por redes sociales, chat o mensajería instantánea, a una víctima que no desea vincularse, con el fin de atormentarla, hacerla sufrir, obtener su aceptación o incluso su amor. Este hostigamiento abarca amenazas, insultos, propuestas sexuales y el envío o demanda de mensajes e imágenes (Begotti y Maran, 2019). En ocasiones las víctimas son personas famosas, influencers, ostentan un alto capital erótico o son usuarios activos de una red social en la que poseen miles de seguidores. En otros casos, pertenecen a alguna minoría étnica o sexogenérica o son hábiles gamers. Suele ser motorizado por una acción online u offline que molestó al agresor: un posteo, un comentario, una selfie o un juego en línea. En ocasiones el ciberhostigamiento es perpetrado por alguien que contrata a un grupo de trolls. Internet también ha generado una población de trolls voluntarios u odiadores (haters) que por entretenimiento o catarsis se dedican a hostigar mediante comentarios maliciosos en redes sociales, foros y chats.

El quinto tipo de ciberacoso es la sextorsión (sextorsion) (O’Malley y Holt, 2020; Patchin e Hinduja, 2018). En esta modalidad se contacta a la víctima y se la amenaza con que, si no envía imágenes eróticas o dinero, se difundirá material íntimo suyo. La motivación del agresor reside en chantajear y atemorizar a la víctima para obtener material digital íntimo o beneficios sexuales o económicos. El riesgo de sextorsión se incrementa con la popularización del sexting y el sexcasting entre parejas, amantes o desconocidos. En la mayoría de los casos, el sexting no tiene una intención explícita de dañar ni chantajear, sino que forma parte de la sexoafectividad juvenil en la era digital. En los casos de ciberacoso, esta práctica se convierte en un recurso para obtener imágenes eróticas de la víctima que luego son utilizadas en su contra. Algunos casos de sextorsión han terminado en intentos de suicidio.

El sexto y último, la pornovenganza (revenge porn) (Ehman y Gross, 2019; Flach y Deslandes, 2017; Walker y Sleath, 2017; Kamal y Newman, 2016), consiste en la publicación y difusión —en un sitio web, red social o mensajería instantánea— de imágenes o videos en los que se distingue a la víctima en poses eróticas o manteniendo relaciones sexuales. Al igual que en el tipo anterior, en muchos casos este material fue obtenido a través del sexting, el sexcasting o el hackeo de cuentas. Pero difiere que en la pornovenganza la motivación no recae en el chantaje sino en el daño psicosocial de la víctima.

En la siguiente página se presenta una tabla que sintetiza los seis tipos de ciberacoso mencionados.

Dentro de las consecuencias del ciberacoso, se observan problemas psicosociales, afectivos y académicos. Las ciberagresiones pueden abarcar desde fines menos graves, como molestar, asustar, preocupar o entristecer a la víctima, hasta más extremos, como aterrorizar, aislar, manipular, humillar, horadar la autoestima o la reputación. Los efectos negativos que desencadenan en las víctimas van desde temor, inseguridad e insomnio hasta depresión, aislamiento e intentos de suicidio.

Discusión y conclusiones

Si bien la mayoría del estado del arte se ha enfocado en el ciberacoso como práctica característica de adolescentes, los resultados evidencian que también ocurre entre muchos jóvenes adultos. La investigación complejiza el abordaje del fenómeno al incorporar el rol escasamente estudiado del agresor. La evidencia sugiere que a los agresores los caracteriza el uso intensivo de Internet, así como cierta despersonalización y dificultad para lidiar con las heridas narcisistas. La mayor facilidad para agredir de manera remota y ubicua acrecienta las posibilidades de ciberacoso. Las estrategias más comunes de agresión son asediar por distintos medios virtuales, elogiar para ganar confianza, insultar reiteradamente, usurpar cuentas para obtener información íntima y eventualmente compartirla con terceros, duplicar perfiles o crear perfiles falsos con la identidad de las víctimas y extorsionarlas con la difusión de contenidos difamatorios.

La mayoría de los casos relevados se conocieron en la universidad. Los vínculos eran de compañeros, pareja o docente-estudiante. Las víctimas adoptaron distintas medidas: bloquear las cuentas de los agresores, responder a las hostilidades, cerrar sus cuentas de redes sociales, aislarse, denunciar el acoso en la red o ante la policía, buscar contención familiar, institucional o entre pares.

A diferencia de Daniela Acquadro y Tatiana Begotti (2019), que categorizan cyberstalkear (mirar o vigilar obsesivamente la actividad digital de otro) como ciberacoso, se sostiene que son acciones distintas. Cyberstalkear puede ser una etapa previa de cualquier tipo de ciberacoso, pero confundir ambas prácticas resulta impreciso en el marco de las redes sociales, pues están diseñadas, justamente, para que sus usuarios busquen y miren permanentemente publicaciones sobre actividades, experiencias, gustos e intereses de sus contactos. Esto implicaría categorizar como ciberacoso prácticas habituales de los jóvenes.

La gravedad de cada caso se establece en función del deterioro en la calidad de vida de las víctimas. Es frecuente que se genere estrés postraumático, aislamiento, ansiedad, depresión e intentos de suicidio, tal como sostienen Samantha Bates (2017), Tudela y Barrón (2017) y Tom van Laer (2014). Las reacciones de las víctimas dependen de su interpretación de la gravedad de la situación, las interacciones copresenciales, las estrategias de defensa y las percepciones sobre el rol que cumplen las instituciones en la prevención e intervención del ciberacoso.

Se coincide con Linda Charmaraman et al. (2018) respecto a que la principal estrategia de las víctimas es ignorar la situación durante las primeras fases del ciberacoso; cuando es repetitivo y de diversos tipos, no pueden ignorar los mensajes y suelen buscar apoyo familiar o institucional, por lo general ineficaz. Los hallazgos concuerdan con lo encontrado por Sara Pabian (2018), quien advierte que una significativa parte de padres, madres y docentes no cuenta con las suficientes habilidades tecnológicas y conocimientos sobre lo que ocurre en la Web, razón por la que no pueden ofrecer el apoyo adecuado. En esta línea, Marisol Rodríguez y Juan Rivadulla-López (2018) señalan que la mayoría de mujeres acosadas indicaron que se sienten solas.

Dado que las TIC son parte de la vida cotidiana, los problemas sociales también aparecen en la Red. En cuanto a aspectos sociopsicológicos, el ciberacoso tiende a estar relacionado con la intolerancia a las diferencias (morales, sexoafectivas, estéticas, sociales), así como con la competitividad y la comparación constante con los otros, en gran parte estimulada por las redes sociales. En este sentido, se observa que quienes más exponen su estilo de vida, muestran experiencias y realizan performances de intimidad mediante selfies y posteos, tienen mayor riesgo de ser víctimas. Asimismo, la frecuente práctica del sexting incrementa el riesgo de sufrir ciberacoso. Si bien compartir fotos y datos personales es parte de la identidad juvenil, una limitada comprensión de la configuración de privacidad de los perfiles eleva el riesgo. Lo mismo sucede con el sexting, el sexcasting y los posteos: muchos jóvenes no son conscientes de que si envían, publican o transmiten imágenes de su cuerpo desnudo o teniendo relaciones sexuales, deberían ocultar su rostro y cualquier marca identitaria por cuestiones de seguridad. Además, la venta de datos privados por parte de plataformas y hackers incrementa los riesgos de circulación de imágenes y mensajes íntimos.

Se observan tres limitaciones de la investigación: 1) al ser escaso el número de agresores relevados, la información sobre este rol es más acotada; 2) al ser limitados los trabajos sobre jóvenes adultos en América Latina, aún no es posible analizar comparativamente el fenómeno en la región; 3) más allá de que la amplia mayoría de víctimas son mujeres, queda pendiente profundizar en el análisis de género.

Tessa Cole et al. (2020) advierten sobre la disparidad legislativa que existe. Si bien el poder judicial es ambivalente ante la falta de jurisprudencia sobre el ciberacoso, comienza a tomar conciencia de su gravedad y a legislar al respecto. En este contexto, desde las ciencias sociales tenemos el desafío de desarrollar categorías analíticas que permitan una mayor comprensión de este fenómeno.

Debemos educar a las nuevas generaciones sobre los riesgos en torno al ciberacoso. Ante el auge de la hipercomunicacion, que implica ciberdesinhibición y performances digitales de intimidad, la implantación de la educación sexual integral en las escuelas puede aportar información útil sobre los riesgos de ciertas prácticas sexoafectivas, desnaturalizando lo aprendido de modo autodidacta a través de la socialización digital.

Las familias también poseen un rol central en el desarrollo de estrategias de mediación parental activa, no únicamente de tipo restrictivo, pues se requiere que desarrollen habilidades en el uso de las TIC y comprensiones sobre los fenómenos digitales. Esto implica dejar de idealizar y fetichizar la tecnología per se, desarrollando un sentido crítico sobre lo que se hace, se publica y se comenta. A la vez, es importante que las plataformas y las aplicaciones desarrollen herramientas en pos de evitar el ciberacoso y los discursos de odio. Esto también es responsabilidad de los usuarios, quienes necesitan desplegar mayor conciencia crítica sobre las amenazas que existen en la Red.

Bibliografía

Acquadro, Daniela, y Tatiana Begotti (2019). “Prevalence of cyberstalking and previous offline victimization in a sample of Italian university students”. Social Sciences 8 (1): 1-10.

American Psychological Association (APA) (2010). Principios éticos de los psicólogos y código de conducta. Buenos Aires: Universidad de Buenos Aires.

Area Moreira, Manuel, José Borrás y Belén San Nicolás (2015). “Educar a la generación de los millennials como ciudadanos cultos del ciberespacio. Apuntes para la alfabetización digital”. Revista de Estudios de Juventud 109: 13-32.

Bates, Samantha (2017). “Revenge porn and mental health: A qualitative analysis of the mental health effects of revenge porn on female survivors”. Feminist Criminology 12 (1): 22-42.

Bauman, Sheri (2015). Cyberbullying: What Counselors Need to Know. Virginia: American Counseling Association.

Begotti, Tatiana, y Daniela Maran (2019). “Characteristics of cyberstalking behaviour, consequences, and coping strategies: A cross-sectional study in a sample of Italian university students”. Future Internet 18 (120).

Calderón, Daniela (2019). “Technological capital and digital divide among young people: An intersectional approach”. Journal of Youth Studies 22 (7): 941-958.

Castells, Manuel (2006). La sociedad red: una visión global. Madrid: Alianza Editorial.

Chan, Stephanie, Majeed Khader, Jansen Ang, Eunice Tan, Katharine Khoo y Jeffery Chin (2012). “Understanding ‘happy slapping.’”. International Journal of Police Science & Management 14 (1): 42-57.

Charmaraman, Linda, Huiying Chan, Stephen Chen, Amanda Richer y Budnampet Ramanudom (2018). “Asian American social media use: From cyber dependence and cyber harassment to saving face”. Asian American Journal of Psychology 9 (1): 72-86.

Cole, Tessa, Christina Policastro, Courtney Crittenden y Karen McGuffee (2020). “Freedom to post or invasion of privacy?” Analysis of U.S. Revenge Porn State Statutes, Victims & Offenders 15 (4): 483-498.

DeKeseredy, Walter, y Martin Schwartz (2016). “Thinking sociologically about image-based sexual abuse: The contribution of male peer support theory”. En Sexualization, Media & Society. <doi:10.1177/2374623816684692>.

Delgado, Beatriz, y Raquel Escortell (2018). “Sex and grade differences in cyberbullying of Spanish students of 5th and 6th grade of Primary Education”. Anales de Psicología 34 (3): 472-481.

Domínguez, José, e Iago Portela (2020). “Violencia a través de las TIC: comportamientos diferenciados por género”. Revista Iberoamericana de Educación a Distancia 23 (1): 273-286.

Durán, Mercedes, y Roberto Martínez-Pecino (2015). “Ciberacoso mediante teléfono móvil e Internet en las relaciones de noviazgo entre jóvenes”. Comunicar 44 (22): 159-167.

Eaton, Asia, Sofia Noori, Amy Bonomi, Dionne Stephens y Tameka Gillum (2020). “Nonconsensual porn as a form of intimate partner violence: Using the power and control wheel to understand nonconsensual porn perpetration in intimate relationships”. Trauma, Violence & Abuse. <doi:10.1177/1524838020906533>.

Ehman, Anandi, y Alan Gross (2019). “Sexual cyberbullying: Review, critique, and future directions”. Aggression and Violent Behavior 44: 80-87.

Festl, Ruth, y Thorsten Quandt (2016). “The role of online communication in long-term cyberbullying involvement among girls and boys”. Journal of Youth and Adolescence 45 (9): 1931-1945.

Flach, Roberta, y Suely Deslandes (2017). “Abuso digital nos relacionamentos afetivo-sexuais: uma análise bibliográfica”. Cadernos de Saúde Pública 33 (7).

Fullchange, Aileen, y Michael Furlong (2016). “An exploration of effects of bullying victimization from a complete mental health perspective”. Sage Open 1-2.

Garaigordobil, Maite, Juan Mollo-Torrico y Enara Larrain (2019). “Prevalencia de bullying y cyberbullying en Latinoamérica: una revisión”. Revista Iberoamericana de Psicología 11 (3): 1-18.

Hazelwood, Steven, y Sarah Koon-Magnin (2013). “Cyber stalking and cyber harassment legislation in the United States: A qualitative analysis”. International Journal of Cyber Criminology 7 (2): 155-168.

Hendricks, Kayla, Pitso Tsibolane y Jean-Paul van Belle (2020). “Cyber-harassment victimization among South African lgbtqia+ youth. En Responsible Design, Implementation and Use of Information and Communication Technology, coordinado por Marié Hattingh, Matthee Machdel, Hanlie Smuts, Ilias Pappas, Yodes Dwivedi y Matti Mäntymäki. <doi: 10.1007/978-3-030-45002-1_12>.

Herrera, Mauricio, Eva Romera y Rosario Ortega-Ruiz (2017). “Bullying y cyberbullying en Colombia; coocurrencia en adolescentes escolarizados”. Revista Latinoamericana de Psicología 49: 163-172.

Huesmann, L. Rowell (2007). “The impact of electronic media violence: Scientific theory and research”. Journal of Adolescent Health 41 (6): S6-S13.

Illouz, Eva (2012). Por qué duele el amor. Buenos Aires: Katz.

Jenaro, Cristina, Noelia Flórez y Cinthia Frías (2018). “Systematic review of empirical studies on cyberbullying in adults: What we know and what we should investigate”. Aggression and Violent Behavior 38: 113-122.

Kamal, Mudasir, y William Newman (2016). “Revenge pornography: Mental health implications and related legislation”. Journal of the American Academy of Psychiatry and the Law 44 (3): 359-367.

Laer, Tom van (2014). “The means to justify the end: Combating cyber harassment in social media”. Journal of Business Ethics 123: 85-98.

Lanzillotti, Alejandra, y Guido Korman (2020). “Motivos del maltrato escolar y del cyberbullying desde la perspectiva de los estudiantes. Estudio con adolescentes de Buenos Aires”. Hallazgos 21 5 (1): 11-33.

Ley 1090 (2006). Diario Oficial de la República de Colombia, 6 de septiembre.

Ley 1885 (2018). Diario Oficial de la República de Colombia, 1 de marzo.

Linne, Joaquín, y Florencia Angilletta (2016). “Violencia en la red social: una indagación de expresiones online en adolescentes de sectores populares marginalizados del Área Metropolitana de Buenos Aires”. Salud Colectiva 12 (2): 279-294.

Lucas-Molina, Beatriz, Alicia Pérez-Albéniz y Marta Giménez-Dasí (2016). “La evaluación del ciberbullying: situación actual y retos futuros”. Papeles del Psicólogo 37 (1): 27-35.

Lucio, Luis, Teresa Prieto y José Carrillo (2018). “Manifestaciones de violencias entre alumnos de educación superior: los usos del WhatsApp.” Alteridad. Revista de Educación 13 (2): 204-213.

Marín-Cortes, Andrés (2020). “Las fuentes digitales de la vergüenza: experiencias de ciberacoso entre adolescentes”. The Qualitative Report 25 (1): 166-180.

Marín-Cortés, Andrés, Olga Hoyos y Andrea Sierra (2019). “Factores de riesgo y factores protectores relacionados con el ciberbullying entre adolescentes: una revisión sistemática”. Papeles del Psicólogo 40 (2): 109-124.

Menesini, Ersilia, Annalaura Nocentini y Pamela Calussi (2011). “The measurement of cyberbullying: dimensional structure and relative item severity and discrimination”. Cyberpsychology, Behavior, and Social Networking 14 (5): 267-274.

Ministerio de las Tecnologías de la Información y la Comunicación (Mintic) (2020). Desconectar el matoneo en redes, un reto de MinTIC en el Día contra el Ciberacoso: ministra Karen Abudinen. Bogotá: MinTIC.

Nguyen, Kenneth, Heather Rosoff y Richard John (2017). “Valuing information security from a phishing attack”. Journal of Cybersecurity 3 (3): 159-171.

O’Malley, Roberta, y Karen Holt (2020). “Cyber sextortion: An exploratory analysis of different perpetrators engaging in a similar crime”. Journal of Interpersonal Violence. <doi: 0.1177/0886260520909186>.

Orosco, John, y Rocío Pomasunco (2020). “Adolescentes frente a los riesgos en el uso de las TIC”. Revista Electrónica de Investigación Educativa 22 (17): 1-13.

Ortega, Jessica, y Dora González (2016). “El ciberacoso y su relación con el rendimiento académico”. Innovación Educativa 16 (71): 17-38.

Ortega, Rosario, Rosario del Rey y José Casas (2013). “Redes sociales y cyberbullying. El proyecto ConRed”. Convives 3: 34-44.

Pabian, Sara (2018). “An investigation of the effectiveness and determinants of seeking support among adolescent victims of cyberbullying”. The Social Science Journal 55 (4): 480-491.

Palomares Ruiz, Ascención, Arantxa Oteiza-Nascimento, María Toldos, Isabel Serrano-Marugán y Javier Martín-Babarro (2018). “Bullying and depression: The moderating effect of social support, rejection and victimization profile”. Anales de Psicología 35 (1): 1-10.

Patchin, Justin, y Sameer Hinduja (2018). “Sextortion among adolescents: Results from a national survey of U.S. youth”. Annals of Sex Research 32 (5): 1-25.

Peled, Yehuda (2019). “Cyberbullying and its influence on academic, social, and emotional development of undergraduate students”. Heliyon 5 (3).

Peña, Fabiola, José Rojas-Solís y Paola García-Sánchez (2018). “Uso problemático de Internet, cyberbullying y ciber-violencia de pareja en jóvenes universitarios”. Diversitas: Perspectivas en Psicología 14 (2): 205-219.

Rincón, Alberto, y William Ávila (2014). “Simbiosis vital para describir el ciberbullying en Colombia”. Revista Científica General José María Córdova 12 (14): 149-164.

Rodríguez, Marisol, y Juan Rivadulla-López (2018). “Percepción y experiencias sobre el ciberbullying en estudiantes universitarios”. @tic. Revista d’innovació Educativa 21: 10-22.

Schettini, Patricia, e Inés Cortazzo (2016). Técnicas y estrategias en la investigación cualitativa. La Plata: Universidad de la Plata.

Strauss, Anselm, y Juliet Corbin (2002). Bases de la investigación cualitativa. Técnicas y procedimientos para desarrollar la teoría fundamentada. Medellín: Contus.

Tajahuerce, Isabel, Franco Yanna y Javier Juárez (2018). “Ciberbullying y género: nuevos referentes en la ocupación de los espacios virtuales”. Estudios sobre el Mensaje Periodístico 24 (2): 1845-1859.

Te Protejo (2019). Logros y resultados. Línea virtual de reporte para la protección de la niñez y adolescencia colombiana.

Thorvaldsen, Steinar, Anna-María Stenseth, Gunstein Egeberg, Geir Pettersen y John Rønning (2016). “Cyber harassment and quality of life”. En Digital Expectations and Experiences in Education, coordinado por Eyvind Elstad. Rotterdam: Sense.

Tudela, Sergio, y Ana Barrón (2017). “Redes sociales: del ciberacoso a los grupos de apoyo online con víctimas de acoso escolar”. Escritos de Psicología 10 (3): 167-177.

Urresti, Marcelo, Joaquín Linne y Diego Basile (2015). Conexión total. Los jóvenes y la experiencia social en la era de la comunicación digital. Buenos Aires: Consejo Latinoamericano de Ciencias Sociales/Grupo Editor Universitario.

Walker, Kate, y Emma Sleath (2017). “A systematic review of the current knowledge regarding revenge pornography and non-consensual sharing of sexually explicit media”. Aggression and Violent Behavior 36: 9-24.

Wang, Chien-Chuan, Yu-Ping Chang, Yi-Hsin Yang, Huei-Fan Hu y Chen-Fang Yen (2019). “Relationships between traditional and cyber harassment and self-identity confusion among Taiwanese gay and bisexual men in emerging adulthood”. Comprehensive Psychiatry 90: 14-20.

Willoughby, Mark (2019). “A review of the risks associated with children and young people’s social media use and the implications for social work practice”. Journal of Social Work Practice 33 (2): 127-140.

Yubero, Santiago, Elisa Larrañaga, Raúl Navarro y María Elche (2018). “Padres, hijos e Internet. Socialización familiar en la red”. Universitas Psychologica 17 (2): 88-100.

You, Sukkyung, y Sun Ah Lim (2016). “Longitudinal predictors of cyberbullying perpetration: Evidence from Korean middle school students”. Personality and Individual Differences 89: 172-176.

Zezulka, Lauren, y Kathryn Seigfried-Spellar (2016). “Differentiating cyberbullies and Internet trolls by personality characteristics and self-esteem”. Journal of Digital Forensics, Security & Law 11 (3).

Recibido: 3 de diciembre de 2019

Aceptado: 7 de octubre de 2020